การเข้าถึงเครือข่ายแบบ Zero Trust Network Access (ZTNA) จะมีการบังคับใช้นโยบายแบบละเอียด ทั้งก่อนอนุญาตให้เชื่อมต่อและระหว่างการเชื่อมต่อไปยัง Private Application ที่อยู่บนคลาวด์หรือศูนย์ข้อมูลภายในขององค์กร จากอุปกรณ์ที่ใช้งานอยู่ภายนอกองค์กร โดยจะเป็นการผสมผสานระหว่างข้อมูลระบุตัวตนของผู้ใช้ ตำแหน่งของผู้ใช้ เวลา ประเภทของบริการ และมาตรการรักษาความปลอดภัยของอุปกรณ์

ZTNA สามารถใช้ข้อมูลประจำตัวของผู้ใช้ ข้อมูลประจำตัวของอุปกรณ์ และปัจจัยอื่น ๆ ในการกำหนดนโยบายการอนุญาตให้เข้าถึง Private Application และเครือข่ายพื้นฐานเป็นเฉพาะส่วนที่ผู้ใช้นั้นต้องเข้าใช้เท่านั้น เพื่อลดพื้นที่การถูกโจมตีและป้องกันการกระจายตัวของภัยคุกคามจาก บัญชีหรืออุปกรณ์ที่ถูกบุกรุก

ZTNA สร้างขึ้นจากแนวคิดของ “Zero Trust” ซึ่งกล่าวว่าองค์กรต่าง ๆ ไม่ควรเชื่อถืออุปกรณ์ใด ๆ ไม่ว่าจะอยู่ภายในหรือภายนอกขอบเขตการรักษาความปลอดภัย และต้องตรวจสอบผู้ใช้และอุปกรณ์ทุกเครื่องก่อนที่จะอนุญาตให้เข้าถึงทรัพยากรที่ละเอียดอ่อน เพื่อให้มั่นใจในความปลอดภัยของข้อมูล

รูปแบบการใช้งาน ZTNA

1. การรักษาความปลอดภัยการเข้าถึง Private Application จากระยะไกล

ขณะที่องค์กรต่าง ๆ ย้าย Application ที่มีความสำคัญต่อธุรกิจของตนไปยังระบบคลาวด์หลาย ๆ แห่งเพื่อการทำงานร่วมกันที่ราบรื่น จึงจำเป็นต้องตรวจสอบอุปกรณ์ที่เชื่อมต่อเข้าใช้งานแต่ละเครื่องเพื่อรักษาความปลอดภัยในการเข้าถึง Application และป้องกันการรั่วไหลของข้อมูล

ZTNA จะช่วยให้เข้าถึง Private Application ได้จากทุกที่ โดยการเข้าถึง Application จะถูกปฏิเสธเป็นค่าเริ่มต้น เว้นแต่จะได้รับอนุญาตให้เข้าใช้งาน โดยการเข้าถึง Application จะมีการระบุตัวตนของผู้ใช้ ประเภทอุปกรณ์ ตำแหน่งของผู้ใช้ มาตรการรักษาความปลอดภัยของอุปกรณ์ เป็นต้น

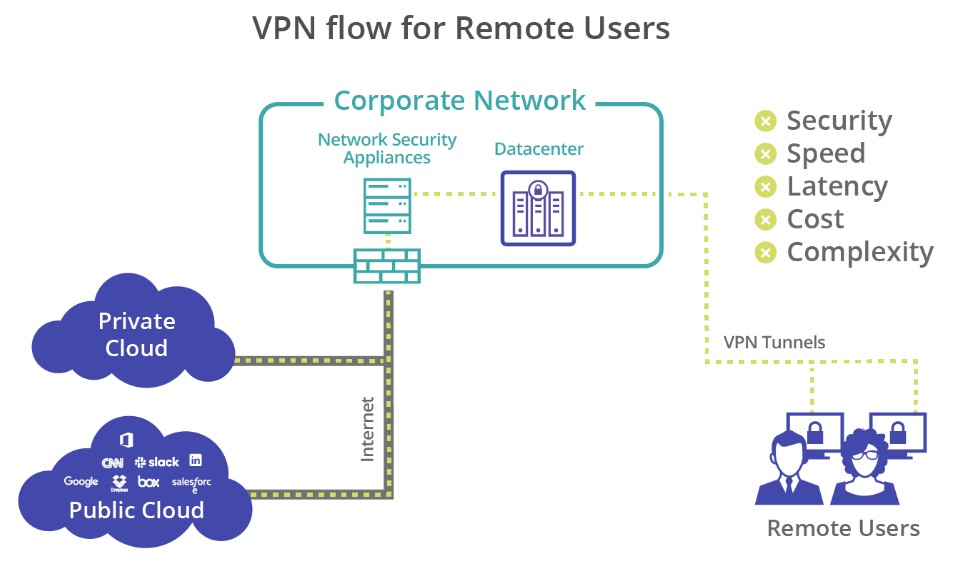

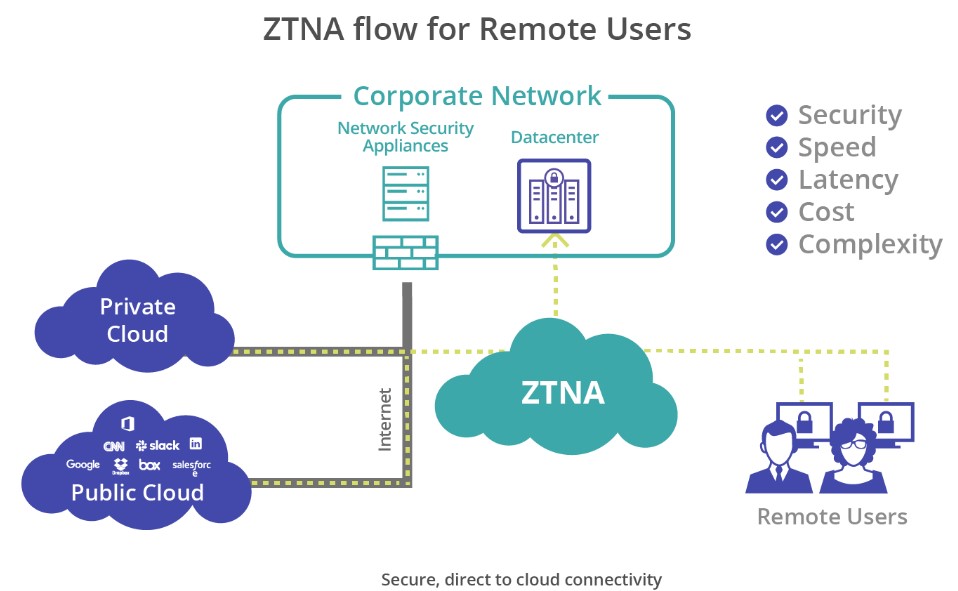

2. แทนที่การเชื่อมต่อ VPN และ MPLS

สถาปัตยกรรม VPN นั้นช้าและไม่สอดคล้องกับการปรับเปลี่ยนไปใช้งานระบบคลาวด์ที่มากขึ้นในปัจจุบัน และการรักษาความปลอดภัยการเชื่อมต่อของผู้ใช้ระยะไกลผ่าน VPN จะเพิ่มค่าใช้จ่ายด้านฮาร์ดแวร์และต้นทุนของแบนด์วิธ

ZTNA จะให้การเข้าถึงทรัพยากรขององค์กรที่รวดเร็วและตรงไปยังคลาวด์ ลดความซับซ้อนของเครือข่าย ลดต้นทุน และเวลาในระหว่างที่ปรับปรุงประสิทธิภาพเพื่ออำนวยความสะดวกในการเข้าใช้ของพนักงานจากระยะไกล

3. การจำกัดการเข้าถึงของผู้ใช้

แนวทางการรักษาความปลอดภัยของโซลูชันการรักษาความปลอดภัยแบบดั้งเดิมทำให้ผู้ใช้ทุกคนสามารถเข้าถึงเครือข่ายได้อย่างเต็มที่ด้วยรหัสการเข้าสู่ระบบที่ถูกต้อง และมีการเปิดเผยข้อมูล ทรัพยากรที่ละเอียดอ่อนขององค์กรมากเกินไป เมื่อบัญชีผู้ใช้ถูกบุกรุก แฮ็กเกอร์จะเข้าถึงเครือข่ายพื้นฐานและข้อมูล ทรัพยากรทั้งหมดได้

ZTNA สามารถกำหนดการเข้าถึงให้มีสิทธิ์น้อยที่สุด โดยจำกัดการเข้าถึงของผู้ใช้ไปยัง Application เฉพาะตาม “จำเป็นต้องใช้” อย่างเคร่งครัด และการเชื่อมต่อ ทั้งหมดจะได้รับการตรวจสอบก่อนที่จะให้สิทธิ์การเข้าถึงทรัพยากรภายใน

ประโยชน์ของ ZTNA

- Micro-segmenting the networks

ZTNA ช่วยให้องค์กรต่าง ๆ สามารถสร้างขอบเขตที่กำหนดโดยซอฟต์แวร์และแบ่งเครือข่ายองค์กรออกเป็นส่วนย่อยหลายส่วน ป้องกันการกระจายของภัยคุกคาม และลดพื้นที่การถูกโจมตี - Making the applications invisible on internet

ZTNA สร้างเครือข่ายเสมือนและป้องกันการค้นพบ Application ขององค์กรบนอินเทอร์เน็ตสาธารณะ เพื่อปกป้ององค์กรจากการเปิดเผยข้อมูลทางอินเทอร์เน็ต มัลแวร์ และการโจมตี DDoS - Securing access to legacy applications

ZTNA สามารถขยายประโยชน์ไปยัง Application ที่อยู่ภายในศูนย์ข้อมูลภายในองค์กร อำนวยความสะดวกในการเชื่อมต่อที่ปลอดภัย โดยให้ความปลอดภัยในระดับเดียวกันกับ Application บนระบบคลาวด์ - Elevating the user experience

ZTNA ช่วยให้สามารถเข้าถึง Private Application ได้โดยตรงอย่างปลอดภัย และรวดเร็ว ไม่หยุดชะงัก แก่ผู้ใช้งาน

ความแตกต่างระหว่าง VPN และ ZTNA

- Network-level access vs Application-level access

VPN อนุญาตให้เข้าถึงเครือข่ายส่วนตัวเต็มรูปแบบสำหรับผู้ใช้ที่มีรหัสเข้าสู่ระบบที่ถูกต้อง

ZTNA จำกัดการเข้าถึงของผู้ใช้ไปยังแอปพลิเคชันเฉพาะ จำกัดการเปิดเผยข้อมูลและการกระจายของภัยคุกคามในกรณีที่มี

การโจมตีทางไซเบอร์ - Deep visibility into user activity

VPN ขาดการควบคุมระดับแอปพลิเคชันและไม่สามารถมองเห็นการกระทำของผู้ใช้เมื่อเขาอยู่ในเครือข่ายส่วนตัว

ZTNA บันทึกทุกการกระทำของผู้ใช้และให้การมองเห็นที่ลึกขึ้น และคอยตรวจสอบพฤติกรรมของผู้ใช้ สามารถบันทึกข้อมูลพฤติกรรมการใช้งานของผู้ใช้ไปยังระบบ SIEM แบบเรียลไทม์

- Endpoint posture assessment

การเชื่อมต่อ VPN ไม่ได้กำหนดถึงความเสี่ยงที่เกิดจากอุปกรณ์ของผู้ใช้ปลายทาง อุปกรณ์อาจถูกบุกรุกหรือติดมัลแวร์สามารถเชื่อมต่อกับเซิร์ฟเวอร์ และเข้าถึงทรัพยากรภายในได้อย่างง่ายดาย

ZTNA ทำการประเมินอุปกรณ์ที่เชื่อมต่อโดยตรวจสอบสถานะความปลอดภัยอย่างต่อเนื่อง ทั้งก่อนอนุญาตให้เชื่อมต่อ และระหว่างการเชื่อมต่อ และเปิดการเข้าถึงทรัพยากรตามความน่าเชื่อถือของอุปกรณ์ในขณะนั้น และจะยุติการเชื่อมต่ออุปกรณ์ทันทีเมื่อตรวจพบความเสี่ยง - User experience

VPN ไม่ได้ออกแบบมาเพื่อจัดการกับสถานการณ์ที่มีพนักงานกระจายตัวกันเข้าใช้งานจากที่ใดก็ได้ที่มากขึ้น ทุกการเชื่อมต่อของผู้ใช้จะผ่านฮับ VPN แบบรวมศูนย์จะสร้างปัญหาด้านแบนด์วิธและประสิทธิภาพ ซึ่งนำไปสู่ประสบการณ์การใช้งานที่ไม่ดีต่อผู้ใช้

ZTNA ทำให้ผู้ใช้สามารถสร้างการเชื่อมต่อโดยตรงกับแอปพลิเคชัน ทำให้เข้าถึงทรัพยากรขององค์กรได้อย่างรวดเร็วและปลอดภัยในสภาพแวดล้อมคลาวด์ IaaS หรือศูนย์ข้อมูลภายในองค์กร - Cost saving

ZTNA ลดความจำเป็นในการจัดหาฮาร์ดแวร์ VPN ที่มีราคาแพง และการตั้งค่าโครงสร้างพื้นฐานที่ซับซ้อนที่ศูนย์ข้อมูลแต่ละแห่ง นอกจากนี้ ผู้ใช้ระยะไกลไม่ต้องลง Client VPN ที่ใช้ทรัพยากรมากเพื่อสร้างการเชื่อมต่อที่ปลอดภัย

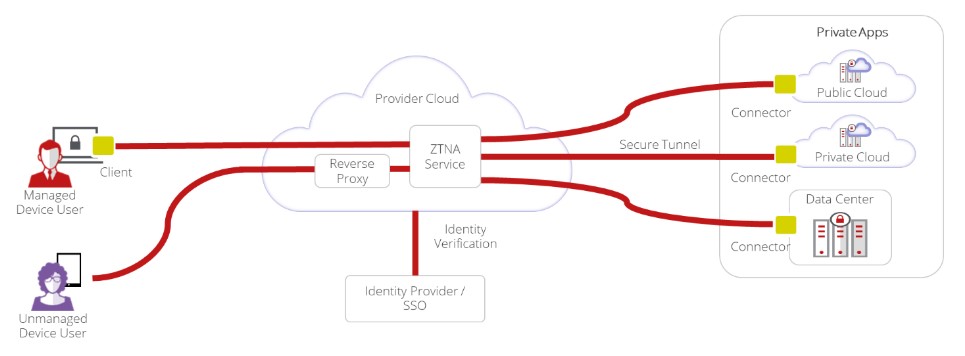

การทำงานของ ZTNA

จะมีการติดตั้งซอฟต์แวร์สำหรับเชื่อมต่อ (Connector ตามรูปด้านบน) ในเครือข่ายเดียวกันกับ Private Application ของลูกค้า เพื่อสร้างการเชื่อมต่อไปยังบริการบนคลาวด์ผ่าน Secure Tunnel ที่เข้ารหัส ซึ่งจะเป็นเส้นทางสำหรับการรับส่งข้อมูลส่วนตัวเข้าสู่เครือข่ายลูกค้าและทำหน้าที่รับผิดชอบหลักสำหรับ

- การยืนยันตัวตนผู้ใช้ที่ต้องการเชื่อมต่อเข้าใช้งาน กับผู้ให้บริการข้อมูลประจำตัว

- ตรวจสอบความปลอดภัยของอุปกรณ์ผู้ใช้

- การจัดเตรียมการเข้าถึงแอปพลิเคชันผ่าน Secure Tunnel

เนื่องจากการเชื่อมต่อกับบริการ ZTNA บนคลาวด์เป็นการเชื่อมต่อขาออกเท่านั้นหรือ “Inside Out” องค์กรจึงไม่จำเป็นต้องเปิดพอร์ตไฟร์วอลล์ขาเข้า เป็นการป้องกันการเชื่อมต่อโดยตรงบนอินเทอร์เน็ตสาธารณะ ช่วยรักษาความปลอดภัยจาก DDoS มัลแวร์ และการโจมตีอื่น ๆ ผ่านระบบอินเทอร์เน็ตสาธารณะ

ZTNA สามารถรองรับได้ทั้ง Managed Device และ Unmanaged Device

- Managed Device

จะมีการติดตั้ง Client ในอุปกรณ์ โดยการเชื่อมต่อกับ Private Application จะมีการตรวจสอบความถูกต้องของข้อมูลประจำตัวของผู้ใช้ และมีการตรวจสอบมาตรการรักษาความปลอดภัยของอุปกรณ์ที่เชื่อมต่อ - Unmanaged Device

จะใช้ Reverse Proxy ซึ่งจะเป็นการใช้งานผ่าน Web Browsers โดยมีข้อจำกัด คือใช้ได้เฉพาะโปรโตคอลที่แอปพลิเคชัน Web Browsers รองรับ เช่น RDP, SSH, VNC และ HTTP

REF : SkyHighSecurity.com

หากท่านสนใจบริการต่าง ๆ หรือต้องการคำปรึกษาเพิ่มเติมติดต่อเรา

ได้ที่ marketing@tangerine.co.th หรือ โทร 02 285 5511

ท่านจะได้รับคำตอบจากผู้เชี่ยวชาญที่ได้รับการรับรองมาตรฐาน